LdapAuthenticationProvider - 透過LDAP做認證

Introduction

LdapAuthenticationProvider是Spring-Security整合LDAP認證的實做。本篇文章要告訴大家,如何透過它去驗證使用者並取得此使用者的對應群組。

How to?

要達成我們的目標,有幾個步驟需要完成:

- 連線設置: 設置LdapContextSource物件,先前有寫過相關文章。

- 使用者搜尋設置: 設置FilterBasedLdapUserSearch與BindAuthenticator物件。

- 群組搜尋設置: 設置DefaultLdapAuthoritiesPopulator物件。

- 執行認證: 透過LdapAuthenticationProvider執行驗證。

讓我們透過範例來做說明。

我的範例

連線設置

即建立LdapContextSource物件,我使用DefaultSpringSecurityContextSource完成我的實作。

LdapContextSource contextSource = new DefaultSpringSecurityContextSource("ldap://192.168.1.13:389"); contextSource.setBase("dc=testldap,dc=org"); contextSource.setUserDn("cn=admin,dc=testldap,dc=org"); contextSource.setPassword("123456"); contextSource.afterPropertiesSet();如果你想透過多台LDAP server做認證,可以傳入String List給DefaultSpringSecurityContextSource,也可以透過多個provider方式去達到目的。差別在於前者的設定必須相同;後者則有較高的控制靈活度。

使用者搜尋設置

LdapAuthenticationProvider將認證的動作交給LdapAuthenticator負責。實作是透過FilterBasedLdapUserSearch去搜尋使用者資料,並藉由BindAuthenticator使用bind方式經由LDAP server做認證:

FilterBasedLdapUserSearch userSearch = new FilterBasedLdapUserSearch("ou=sw", "uid={0}", contextSource); BindAuthenticator authenticator = new BindAuthenticator(contextSource); authenticator.setUserSearch(userSearch);需注意的部分是FilterBasedLdapUserSearch的前兩個參數:

- 搜尋使用者的base DN: 是從contextSource設定的base DN算起,以我的例子完整的DN就是ow=sw,dc=testldap,dc=org。

- 使用者過濾規則: 假如我搜尋帳號為tonylin,則搜尋條件就會變成uid=tonylin。有的人會搭配使用objectClass去區分user與group。

群組搜尋設置

與使用者搜尋設置類似,就是透過DefaultLdapAuthoritiesPopulator去搜尋使用者所對應的群組:

DefaultLdapAuthoritiesPopulator authoritiesPopulator = new DefaultLdapAuthoritiesPopulator(contextSource, "ou=sw"); authoritiesPopulator.setGroupSearchFilter("uniqueMember={0}"); authoritiesPopulator.setConvertToUpperCase(false); authoritiesPopulator.setRolePrefix(""); authoritiesPopulator.setSearchSubtree(true);需注意的部分為:

- 搜尋群組的base DN: 與FilterBasedLdapUserSearch是一樣的使用方法。

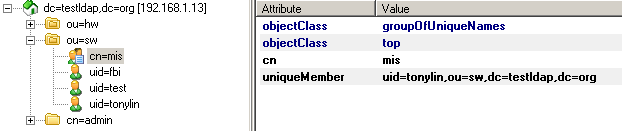

- 群組過濾規則: 以我的例子uniqueMember={0}來說,如果使用者為uid=tonylin,ou=sw,dc=testldap,dc=org,代表我要搜尋群組包含uniqueMember=uid=tonylin,ou=sw,dc=testldap,dc=org。

- setConvertToUpperCase: 搜尋到的群組名稱是否要轉為大寫,不轉則是照原本的。

- setRolePrefix: 搜尋到的群組名稱所要設定的prefix。

- setSearchSubtree: 是否要搜尋base DN底下的子群組,通常都是會搜尋的,除非要使用的群組並沒有子群。

執行認證

將我們設置的那些類別給塞到provider內,接著透過UsernamePasswordAuthenticationToken來模擬登入動作:

LdapAuthenticationProvider provider = new LdapAuthenticationProvider(authenticator, authoritiesPopulator); UsernamePasswordAuthenticationToken token = new UsernamePasswordAuthenticationToken("tonylin", "123456"); try { Authentication ret = provider.authenticate(token); Collection<? extends GrantedAuthority> authorities = ret.getAuthorities(); assertEquals(1, authorities.size()); assertEquals("mis", authorities.toArray(new GrantedAuthority[0])[0].getAuthority()); } catch( Exception e ){ fail(); }如果密碼錯誤會拋出BadCredentialsException,假如base DN下所找到的使用者超過兩筆則會拋出IncorrectResultSizeDataAccessException。還有其它有的沒的例外,就請你自行發現了。

最後

除了以上,其實還有些沒提及又或者是我們有遇到並解決的問題:

- SSL、TLS或SASL: 透過更安全的連線或認證是必要的。 參考文章

- 匿名登入+安全性連線: Spring Provider無法在匿名登入下,使用安全性連線。

- 透過DN登入: Spring Provider僅支援輸入使用者名稱方式。這方法對使用者是比較友善的,但如果在base dn下有重複的使用者名稱就沒轍了。輸入完整DN是替代方案。

以上有時間再教大家怎麼做。