這是本文件的舊版!

LdapAuthenticationProvider - 透過LDAP做認證

Introduction

LdapAuthenticationProvider是Spring-Security整合LDAP認證的實做。本篇文章要告訴大家,如何透過它去驗證使用者並取得此使用者的對應群組。

How to?

要達成我們的目標,有幾個步驟需要完成:

- 連線設置: 設置LdapContextSource物件,先前有寫過相關文章。

- 使用者搜尋設置: 設置FilterBasedLdapUserSearch與BindAuthenticator物件。

- 群組搜尋設置: 設置DefaultLdapAuthoritiesPopulator物件。

- 執行認證: 透過LdapAuthenticationProvider執行驗證。

讓我們透過範例來做說明。

我的範例

連線設置

即建立LdapContextSource物件,我使用DefaultSpringSecurityContextSource完成我的實作。

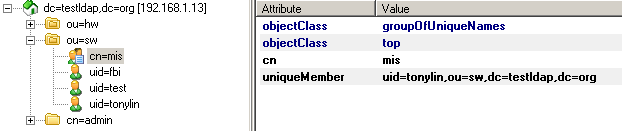

LdapContextSource contextSource = new DefaultSpringSecurityContextSource("ldap://192.168.1.13:389"); contextSource.setBase("dc=testldap,dc=org"); contextSource.setUserDn("cn=admin,dc=testldap,dc=org"); contextSource.setPassword("123456"); contextSource.afterPropertiesSet();如果你想透過多台LDAP server做認證,可以傳入String List給DefaultSpringSecurityContextSource,也可以透過多個provider方式去達到目的。差別在於前者的設定必須相同;後者則有較高的控制靈活度。

使用者搜尋設置

LdapAuthenticationProvider將認證的動作交給LdapAuthenticator負責。實作是透過FilterBasedLdapUserSearch去搜尋使用者資料,並藉由BindAuthenticator使用bind方式經由LDAP server做認證。

FilterBasedLdapUserSearch userSearch = new FilterBasedLdapUserSearch("ou=sw", "uid={0}", contextSource); BindAuthenticator authenticator = new BindAuthenticator(contextSource); authenticator.setUserSearch(userSearch);需注意的部分是FilterBasedLdapUserSearch的前兩個參數。第一個參數為搜尋使用者的base DN,是從contextSource設定的base DN算起,以我的例子完整的DN就是ow=sw,dc=testldap,dc=org;第二個參數則是使用者過濾規則,